Intel veut créer un mot de passe universel

(article invité par Martin)

Comment sécuriser un ordinateur, lorsque les nombreux services en ligne et applications malveillantes ont comme objectif de pirater vos mots de passe ?

Les internautes ont l’habitude de télécharger et lancer des dossiers et exécutables à partir de leurs ordinateurs ou dans les cyber cafés. Cette habitude pourrait faire en sorte que leur mot de passe soit trafiqué par des pirates, pour leur intérêt personnel.

La situation devient critique lorsqu’on réalise que les pirates arrivent à des prouesses inquiétantes : par exemple celui de la haute magistrature américaine, où des pirates sont arrivés à s’introduire dans sa session pour lire toutes les touches du clavier frappées.

L’identité d’un pirate étant parfois inconnue, le recours à la législation pour d’éventuelles poursuites judiciaires devient une illusion.

Faiblesse du système de protection actuelle

Les attaques contre les services en lignes deviennent fréquents ces derniers temps.

La ruée d’ensemble pour une solution simple mais fiable et efficace, engage plusieurs hauts responsables de tous les domaines.

Les sociétés comme Blizzard, Google, certaines banques, Paypal, utilisent Authenticator. La présence d’Intel sur le marché avec sa technologie IPT intégrée dans ses processeurs Core est incontournable.

Mais l’avis de tout le monde reste le même : les expériences encourues ces derniers temps ont montré la faiblesse du produit qui peut être purement et simplement volé.

Palm Secure : une lecture avec les mains

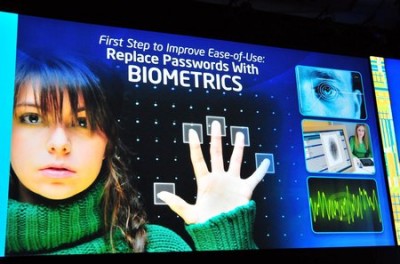

Intel voit la situations actuelle sous l’angle de « l’échec dans la protection des données et des utilisateurs ».

Ils cherchent à aller plus loin, pour mettre en place un système de protection digne de ce nom, en s’appuyant sur la technologie de Fujitsu : le PalmSecure.

Il vont tenter de présenter une solution fiable et acceptée afin de palier aux problèmes. L’idée géniale est d’utiliser la biométrie en ayant recours à la composition des veines de la main, analysées par un capteur infrarouge.

On intègre le tout dans une tablette placée dans un module. Les ordinateurs peuvent les contenir aux fins d’utilisations directes. Une fois l’utilisateur identifié, un logiciel assure la connexion automatique à des services tiers. L’utilisation des protocoles existants est déjà un acquis puisqu’il n’est plus besoin de créer une nouvelle surcouche.

Plusieurs services en ligne collaborent avec Intel pour finaliser la solution. Le plus grand intérêt du nouveau matériel est d’abord sa sécurité, même si des futures falsifications sont toujours possibles et inévitables.